Di dunia digital khususnya terkait black hat hackers, ada banyak grup hacker atau organisasi cracker yang memiliki reputasi hebat. Berikut ini merupakan 10 grup black hat hacker paling terkenal di dunia.

Beberapa dari Anda mungkin sudah mengetahui bahwa kata hacker yang kita kenal sebagai "penjahat yang menyerang keamanan dunia digital" sebenarnya kurang tepat.Istilah yang benar adalah cracker dan hacker adalah sebenarnya merupakan si "polisi". Namun karena kata hacker sudah sangat umum maka asumsi dunia tidak mungkin diubah. Hal ini menyebabkan hacker dibagi menjadi 2, yakni white hat hacker dan black hat hacker.

White hat hacker adalah mereka yang dipekerjakan oleh sebuah perusahaan dengan tugas spesifik mencari kelalaian dalam keamanan digital dan membetulkan hal tersebut.

Sedangkan black hat hacker adalah mereka yang secara sengaja melakukan pembobolan terhadap keamanan digital dengan alasan tertentu atau bahkan dapat bersifat personal.

Daftar berikut ini adalah daftar grup atau perkumpulan hacker black hat paling terkenal dunia.

Global kOS

seperti arti nama mereka, Global kOS (dibaca "chaos" yang berarti "kekacauan"), bertujuan untuk menciptakan sebanyak mungkin kekacauan online yang dapat disebut dalam lingkup dunia atau global. Grup ini bertanggungjawab atas banyaknya alat-alat hacker otomatis yang ada di komunitas online, yakni sebuah kode yang dapat dijalankan dengan mudah tanpa perlu pengetahuan teknikal dan penyerangan dapat dengan mudah dilakukan.

Dibentuk pada tahun 1996 oleh seseorang dengan nama user AcidAngel, penyerangan telah dilakukan terhadap lebih dari 40 politisi, MTV dan Ku Klux Klan.

Level Seven Crew

Nama grup Level Seven Crew ini dipercaya didapatkan dari nama neraka tingkat 7 pada syair terkenal Dante Alighieri, "The Inferno." Hanya dari tahun 1999 saja, Level Seven telah berhasil memasuki lebih dari 60 sistem komputer termasuk di dalamnya adalah NASA, Bank Nasional Amerika, dan Hotel Sheraton.

Mereka juga merupakan grup yang terkenal atas aksi penyerangan mereka terhadap Kedutaan Amerika di Cina, dengan motif protes terhadap kesalahan pengemboman US terhadap kedutaan Cina. Kebanyakan tindakan mereka berdasar atas tindakan "hacktivism," yakni sebuah bentuk aktivisme online yang di luar dari tujuan pribadi. Walaupun pada tahun 2000 grup ini dibubarkan, pada 10 Februari 2013, grup ini dibentuk kembali.

globalHell

Grup hacker GlobalHell dapat dibandingkan dengan sebuah geng preman, bedanya tindakan mereka tidak dilakukan di jalan namun di dunia cyber. Dikatakan bahwa grup ini telah berhasil menyerang dan menghancurkan lebih dari 115 situs web, menyebabkan kerugian sebesar jutaan US Dollar dan memperjualbelikan informasi rahasia yang berhasil mereka curi.

Ironisnya, globalHell ternyata memang di-cofounder oleh salah satu anggota geng ternama Houston, US, yakni Patrick Gregory. Ia menjadikan komputer sebagai "jalan keluarnya" untuk kehidupan geng yang ia jalankan sebelumkan. Di sana ia mengkoordinasi lebih dari 60 anggota hacker.

Pada tahun 1999, co-founder Chad Davis ditangkap dengan hukuman penjara 6 bulan dan harus membayar kerugian sebesar 8.054 US Dollar atau setara dengan sekitar 96 Juta Rupiah. Ia berhasil mengganti kerugian tersebut sejak ia bekerja menjadi konsultan keamanan independen.

TeaMp0isoN

Seorang remaja berumur 16 tahun dengan nama user TriCk membentuk TeaMp0isoN pada tahun 2010. Grup ini bertanggung jawab atas penyerangan terhadap Facebook, NATO, dan Research In Motion (RIM) / BlackBerry. Mereka juga menyerang email mantan Perdana Menteri Inggris, Tony Baliar.

Motivasi grup ini adalah berbasis politik dengan dasar berusaha mengekspos pemerintahan internasional yang berusaha menyembunyikan kesalahan mereka. Grup ini juga melakukan tindakan penyerangan terhadap hotline Anti-Terorisme Inggris dengan membut telepon-telepon palsu yang terus berbunyi selama 24 jam (1 hari) sebagai bentuk protes terhadap ekstradisi tersangka teroris di US. 2 hari sesudah tindakan ini, pihak berwajib menangkap 2 remaja yang berumur 16 dan 17 tahun dan didakwa bersalah atas pelanggaran 2 hukum digital.

UGNazi

Underground Nazi Haktivist Group atau singkatnya dikenal sebagi UGNazi adalah grup hacker black hat yang terkenal atas tindakan penyerangan mereka terhadap beberapa situs pemerintahan Amerika. Aktivitas mereka sering berkaitan dengan membocorkan informasi pribadi dari berbagai pejabat pemerintahan.

Beberapa serangan mereka adalah terhadap Google, 4Chan, HostGator, Twitter, Departemen Militer Washington, dan banyak lainnya. Sesudah melakukan penyerangan terhadap Departemen Militer Washington, salah sat anggota UGNazi yang membocorkan informasi akun 17 user, termasuk di dalamnya adminstrator website, mengatakan ke SoftPedia: "Ini adalah lanjutan dari serangan kami terhadap wa.gov, terlepas dari hal ini, seperti yang kami katakan kami belum selesai dengan pemerintahan atau siapapun. Kami akan terus datang hingga setiap 'penjahat' yang dapat kami ketahui."

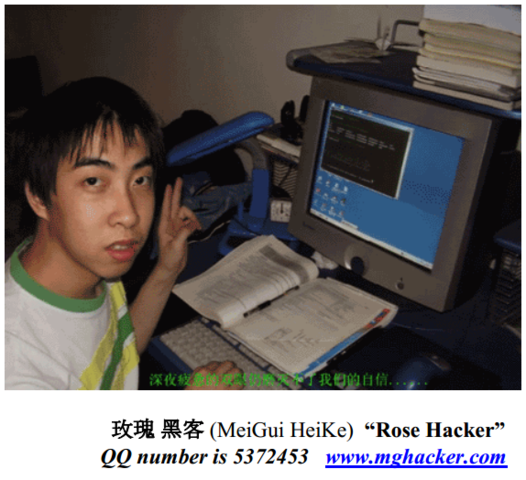

Network Crack Program Hacker Group (NCPH)

NCPH dibentuk pada tahun 1994 di Zigong, Cina. Diketahui pada tahun 2006, memiliki anggota 10 orang dengan 4 orang menjadi pemain utama dari grup ini dan pemimpinnya adalah hacker yang memiliki nama user Wicked Rose (diketahui nama aslinya adalah Tan Dailin). Seberapa besarnya grup sekarang ini sendiri tidak diketahui secara jelas.

Dimulai dari penyerangan terhadap banyak situs web asosiasi hacker Cina lainnya, hingga pada tahun 2006, melalui software buatan Wicked Rose, GinWui Rootkit, digunakan untuk menyerang Departemen Ketahanan Amerika. Pada akhir tahun itu, konsultasi keamanan Internet iDefense mengatakan grup ini telah melakukan penyerangan online yang dapat dikatakan berdampak besar.

Berdasarkan Wicked Rose, Network Crack Program Hacker Group (NCPH) ini ternyata dibayar atas pekerjaan mereka oleh sponsor misterius. Pada awalnya dibayar sebanyak 2000 Yuan per bulan atau setara dengan sekitar 3,9 Juta Rupiah, namun sejak penyerangan tahun 2006, diketahui bayaran tersebut meningkat hingga 5000 Yuan atau setara dengan sekitar 9,8 Juta Rupiah setiap bulannya.

LulzSec

Pada awalnya hanya beranggotakan 6 orang dan dibentuk pada tahun 2011, tepatnya pada tanggal 15 Mei. Nama LulzSec sendiri didapatkan dari slang Internet 'LOL' yang artinya tertawa terbahak-bahak. Salah satu moto LulzSec adalah "Menertawakan keamanan Anda sejak tahun 2011."

Grup ini senang memperlihatkan kelalaian keamanan dan target-target mereka mencakup Fox.com, X-Factor, Sony, Nintendo, CIA, dan FBI. Dilaporkan bahwa penyerangan mereka telah menyebabkan kerugian miliaran US Dollar. Selain penyerangan-penyerangan ini, serangan-serangan mereka juga mencakup Bethesda Game Studios, Minecraft, League of Legends dan majalah online The Escapist.

Walaupun pada 26 Juni 2011, grup ini mengatakan bahwa mereka membubarkan diri mereka dengan merilis pernyataan '50 hari Lulz' ada sebuah situs lulzsecurity.org, yang mengatakan bahwa LulzSec "lahir kembali." Dipercaya beberapa anggota LulzSec masih aktif hingga saat ini.

Masters of Deception

Merupakan hrup hakcer New York yang dibentuk pada tahun 1989 dengan nama sebagai bentuk persaingan terhadap grup hacker di Texas. Untuk menunjukkan kekuatan mereka, anggota-anggota Masterof Deception melakukan tindakan penyerangan yang disebut sebagai "salah satu tindakan pencurian informasi komputer terbesar yang pernah diketahui."

Mereka membobol server yang terkenal solid dan berhasil mencuri berbagai informasi rahasia seperti salah satunya daftar transaksi kartu kredit miliki artis Julia Roberts, selain itu mereka juga berhasil membobol sistem komputer AT&T (perusahaan multinasional Amerika ternama dalam bidang telekomunikasi) dan mendapatkan berbagai nomor kartu kredit. Semua informasi rahasia itu dilaporkan dijual.

Kejayaan Master of Deception berakhir saat FBI dan Secret Service melakukan penangkapan atas tindakan mereka dan pada penangkapan tersebut 5 hacker terbaik grup itu berhasil ditangkap. Penangkapan ini berakhir dengan 5 tuntutan kejahatan digital yang semuanya terbukti bersalah.

Milw0rm

Pada tahun 1998, sebuah grup hacktivis, MilW0rm, menyerang fasilitas riset nuklir utama milik India yakni Bhabha Atomic Reserach Center (BARC) sebagai protes anti-nuklir mereka. Beroperasi dari UK, US, Russia dan New Zealand, mereka berhasil membobol firewall fasilitas tersebut, mendapatkan email dan data riset terbaru, menghapus bersih data 2 dari 8 server yang ada, dan menulis pesan anti-nuclear pada situs web mereka. Hal ini sangatlah berdampak besar dan semua institusi serupa langsung meningkatkan keamanan mereka.

Yang mengagumkan adalah tindakan penyerangan tersebut memiliki anggota yang hanya berumur 15 tahun. 1 Bulan dari kejadian itu, nama MilW0rm lebih dikenal lagi karena berhasil menyerang perusahaan hosting EasySpace yang hanya dalam waktu 1 jam pesan anti-nuklir muncul di 300 situs web lainnya, termasuk di dalamnya adalah FIFA World Cup, Wibledon, Ritz Hotel, Keluarga Kerajaan Saudi.

Anonymous

Anonymous adalah grup hacker raksasa yang pada tahun 2012 memiliki anggota lebih dari 5.500 orang. Situs-situs digital yang pernah mereka serang adalah situs web FBI, departemen pertahanan, PayPal, MasterCard, Visa, Sony PlayStation network dan banyak lainnya. Bahkan mereka juga pernah mengancam Pentagon, Facebook, serta grup kartel narkoba Meksiko "Los Zetas". Mereka dikenal dengan atribut topeng Guy Fawkes, yakni topeng seperti pada film V for Vendetta.

Salah satu aksi mereka yang paling terkenal adalah saat mereka melakukan hacking ke jaringan Sony PlayStation, dengan motif melakukan protes atas gugatan hukum terhadap Geohot. Gehot adalah hacker yang berhasil membobol atau melakukan jailbreak terhadap sistem PS3 dan memperlihatkan proses tersebut di video pada YouTube. Yang membuat perkara ini menjadi besar dan membuat Anonymous bertindak adalah karena selain gugatan hukum, Sony meminta YouTube memperlihatkan IP Address dari semua orang yang menonton video tersebut. Banyak orang menganggap ini adalah tindakan pelanggaran privasi termasuk grup Anonymous.

Beberapa dari Anda mungkin pernah mendengar Anonymous Indonesia, namun pihak Anonymous mengatakan mereka sama sekali tidak terlibat dengan pihak Anonymous dari Indonesia. Moto grup ini adalah "Kami adalah Anonymous. Kami adalah Pasukan. Kami tidak memaafkan. Kami tidak melupakan. Tunggu Kami." Time bahkan menyebut grup ini sebagai salah satu grup dalam daftar "100 orang paling berpengaruh di dunia."

--

Ketahuilah bahwa black-hat hacker selalu memiliki resiko untuk ditangkap secara legal oleh pihak berwajib terkait atas tindakan mereka. Hal ini juga pernah terjadi pada 14 anggota Anonymous yang berhasil ditangkap FBI dari 1000 daftar IP Address, atas penyerangan mereka terhadap PayPal